试题四(13分)

【说明】阅读下列说明,回答问题1至问题 3,将解答填入答题纸的对应档内。

按照相关部门对网络安全、数据安全的要求及规定,某市拟新建一套信息监控系统,功能包括视频专网安全监测与分析、公交站点视频监控、AR 高点视频监控。

[事件1]该系统为首次建设,尚未履行定级手续,系统涉及大量社会敏感信息,如受到破坏,会对国家安全造成损害。

[事件 2]该项目进入分析设计阶段,承建单位提交了《概要设计说明书》供监理单位审查《概要设计说明书》的框架内容包括:工作范围、体系结构设计、过程设计、需求/设计交叉索引、测试部分、特殊注解和附录。

【问题 1】(6分)

(1) 请写出信息系统安全保护的五个等级名称。

(2) 针对事件1,请判断该系统应当被判定为信息系统安全保护的哪个等级。

【问题 2】(4分)

针对事件2,如果你是监理工程师,请指出《概要设计说明书》的文件框架缺少的内容。

【问题 3】(3分)

请根据对应的系统安全功能及要求补充下表(从候选答案中选择正确选项,将选项编号填写到答题纸的对应栏内)。

A. 网闸 B,防火墙系统 C,漏洞扫描器 D.入侵检测系统

设备名称

系统安全功能及要求

(1)需要部署在市局内部办公网中,用于自动检测远程地主机安全性弱点,发现所维护的系统存在的安全隐患。

(2)需要部署在市局内部办公网中,对关键网络节点进行信息收集并进行分析,以便从中发现网络或系统中是否有违反安全策略的行为和被攻击的迹象,需要部署在视频专网和市局内部办公网的边界处作为不同。

(3)网络安全域之间信息的唯一出入口,根据市局的安全策略控制出入网络的信息流,且应当具有较强的抗攻击能力。

【问题 1】(6分)

(1) 请写出信息系统安全保护的五个等级名称。

从安全保护的程度和等级的角度,信息系统安全划分为五个等级。

(1)用户自主保护级;

(2)系统审计保护级;

(3)安全标记保护级;

(4)结构化保护级;

(5)访问验证保护级。

(2) 针对事件1,请判断该系统应当被判定为信息系统安全保护的哪个等级。

安全标记保护级;

【问题 2】(4分)

主要审查内容如下。

概要设计说明书

(1)是否包含对本工程及软件需求说明书的背景说明,包括编写目的、背景、定义、参考资料、目标、用户的特点、假定与约束等。

(2)是否包含对本工程及概要设计说明书的背景说明,包括编写目的、背景、定义、参考资料等。

(3)是否包含总体设计的说明,包括对运行环境、基本设计概念和处理流程、结构、功能需求与程序的关系、人工处理过程、尚未解决的问题等等,审查上述说明的全面性和业务符合性。

(4)是否包含接口设计的说明,包括用户接口、外部接口、内部接口,审查全面性和业务符合性。

(5)是否包含对运行设计的说明,包括运行模块组合、运行控制、运行时间等等,审查全面性和业务符合性。

(6)是否包含系统数据结构设计,包括逻辑结构设计要点、物理结构设计要点、数据结构与程序的关系等,审查全面性和业务符合性。

(7)是否包含对系统出错处理设计的说明,包括出错信息、补救措施、系统维护设计,审查全面性和业务符合性。

【问题 3】(3分)

1 C 2D 3B

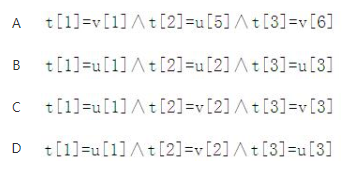

在几种不同类型的软件维护中,通常情况下()所占工作量最大。

在()中,项目经理的权力是最小的。

在项目实施的过程中,项目经理通过项目周报中的项目进度分析图表发现机房施工进度有延期风险。项目经理立即组织相关人员进行分析,下达了关于改进措施的书面指令。该指令属于( )

The IT service manager resigns from a project that meets the scheduleand budget. After hiring an alternativenew manager, the team is opposed to the comments from the new manager. The team is at () developmentstages。

()is closet to Deming's definition of Quality。

The IT service manager has learned that a software canimprove the efficiency of current and future project tasks. Because the software is fresh to the Company. Theengineer is not familiar with the software. The lT service manager decides to send the highest level engineero attend the external training course. The proiect manager uses () risk strategies。

The process control charts are used ()。